网络安全前沿新闻

网络安全 最新漏洞追踪

微软3月多个安全漏洞

漏洞概述

2023年3月14日,微软发布了3月安全更新,本次更新修复了包括2个0 day漏洞在内的83个安全漏洞(不包括Microsoft Edge漏洞),其中有9个漏洞评级为“严重”。

漏洞详情

本次修复的漏洞中,漏洞类型包括特权提升漏洞、远程代码执行漏洞、信息泄露漏洞、拒绝服务漏洞、安全功能绕过漏洞和欺骗漏洞等。微软本次共修复了2个被积极利用的0 day漏洞(指漏洞已被公开披露或被积极利用但没有可用的官方修复程序),如下:

安全建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

漏洞概述

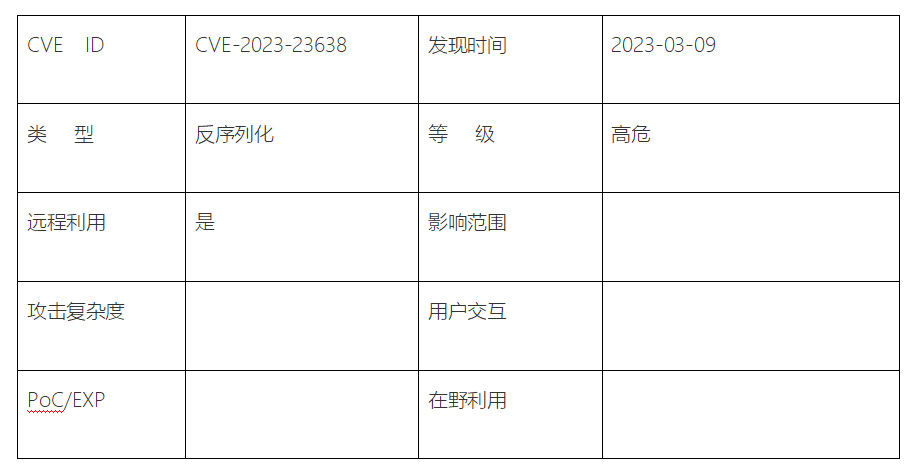

Apache Linkis(Incubating)是一个开源的上层应用与底层引擎之间的计算中间件,提供了强大的连接、复用、编排、扩展和处理能力。Apache Dubbo 是一款易用、高性能的 WEB 和 RPC 框架,旨在为构建企业级微服务提供框架、通信以及服务治理能力。3月9日监测到Apache官方发布安全公告,修复了Apache Dubbo中的一个反序列化漏洞(CVE-2023-23638)。由于Apache Dubbo安全检查存在缺陷,导致可以绕过反序列化安全检查并执行反序列化攻击,成功利用该漏洞可在目标系统上执行任意代码。

Apache Dubbo 2.7.x 版本:<= 2.7.21Apache Dubbo 3.0.x 版本:<= 3.0.13Apache Dubbo 3.1.x 版本:<= 3.1.5

目前该漏洞已经修复,受影响用户可升级到以下版本:Apache Dubbo 版本:>= 2.7.22Apache Dubbo 版本:>= 3.0.14Apache Dubbo 版本:>= 3.1.6下载链接:https://github.com/apache/dubbo/tags

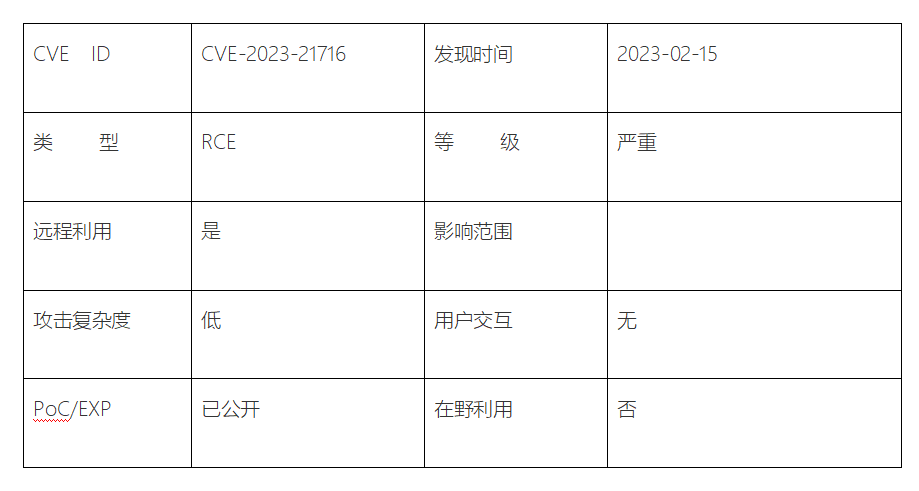

漏洞概述

近日监测到Microsoft Word远程代码执行漏洞(CVE-2023-21716)的PoC在互联网上公开,该漏洞已在微软2023年2月补丁中修复,其CVSSv3评分为9.8。Microsoft Word 中的 RTF 解析器在处理包含过多字体 (*\f###*) 的字体表 (*\fonttbl *)时存在堆损坏漏洞,未经身份验证的威胁者可以发送包含 RTF Payload的恶意电子邮件(或其它方式),以打开恶意 RTF 文档的受害者的权限执行任意代码。注意,预览窗格是该漏洞的攻击媒介之一,即用户不必打开恶意 RTF 文档,只需在预览窗格中加载文件便可触发执行。

Microsoft Office 2019 for 32-bit editionsMicrosoft Office 2019 for 64-bit editionsMicrosoft Word 2013 Service Pack 1 (64-bit editions)Microsoft Word 2013 RT Service Pack 1Microsoft Word 2013 Service Pack 1 (32-bit editions)Microsoft SharePoint Foundation 2013 Service Pack 1Microsoft Office Web Apps Server 2013 Service Pack 1Microsoft Word 2016 (32-bit edition)Microsoft Word 2016 (64-bit edition)Microsoft SharePoint Server 2019Microsoft SharePoint Enterprise Server 2013 Service Pack 1Microsoft SharePoint Enterprise Server 2016Microsoft 365 Apps for Enterprise for 64-bit SystemsMicrosoft Office 2019 for MacMicrosoft Office Online ServerSharePoint Server Subscription Edition Language PackMicrosoft 365 Apps for Enterprise for 32-bit SystemsMicrosoft Office LTSC 2021 for 64-bit editionsMicrosoft SharePoint Server Subscription EditionMicrosoft Office LTSC 2021 for 32-bit editionsMicrosoft Office LTSC for Mac 2021

目前该漏洞已在微软2023年2月补丁中修复,受影响用户可尽快安装更新。下载链接:https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-21716

Google Pixel信息泄露漏洞(CVE-2023-21036)

漏洞概述

漏洞详情

近日,监测到Google Android开源项目发布安全公告,修复了Google Pixel中被称为“Acropalypse”的漏洞(CVE-2023-21036)。由于Google Pixel 手机的内置屏幕截图编辑工具 Markup中存在漏洞,导致可能恢复过去5年的裁剪或屏幕截图的原始、未经编辑的图像数据, 该漏洞可能会泄露图像创建者在与他人共享媒体或在线发布媒体之前使用 Pixel 的标记工具编辑的敏感信息。这适用于在不压缩用户上传媒体的平台上发布,因此敏感数据(如果存在)将保持完整。影响范围Pixel 型号:>=运行 Android 9 Pie注:Google 已经发布了2023 年 3 月的 Pixel 4a、5a、7 和 7 Pro 安全更新。此外,该漏洞还会影响使用第三方Android 发行版的非 Pixel 智能手机(这些发行版使用Markup工具进行屏幕截图/图像编辑)安全建议Google Android开源项目已经在2023年3月安全更新中修复了该漏洞,受影响用户可升级到最新版本。下载链接:https://source.android.com/?hl=zh-cn

评论