近日,明朝万达安元实验室发布了2023年第二期《安全通告》。该份报告收录了2023年2月最新的网络安全前沿新闻和最新漏洞追踪,其中重点内容包括:

网络安全前沿新闻

自 2021 年 9 月初以来,全球至少有 1,200 台 Redis 数据库服务器被一个名为 HeadCrab 的僵尸网络围困。

HeadCrab高级黑客利用一种最先进的定制恶意软件,这种恶意软件无法被无代理和传统的防病毒解决方案检测到,从而破坏了大量的 Redis 服务器。

F5 已警告影响 BIG-IP 设备的高严重性缺陷可能导致拒绝服务 (DoS) 或任意代码执行。

F5研究院称:iControl SOAP 中存在格式字符串漏洞,允许经过身份验证的攻击者使 iControl SOAP CGI 进程崩溃,或者可能执行任意代码,并表示 “在设备模式 BIG-IP 中,成功利用此漏洞可以让攻击者跨越安全边界。

伊朗民族国家黑客组织 OilRig利用新后门获取泄露的数据,作为网络间谍活动的一部分,其行动仍继续以中东的政府组织为目标。

科技研究人员 Mohamed Fahmy、Sherif Magdy 和 Mahmoud Zohdy 表示:“该活动滥用合法但已泄露的电子邮件帐户,将窃取的数据发送到攻击者控制的外部邮件帐户 。

Formbook的恶意广告活动被用于分发虚拟化 .NET 加载程序,这些加载程序旨在部署该恶意软件用于窃取信息。

加载程序被称为 MalVirt,使用混淆虚拟化进行反分析和逃避,并使用 Windows Process Explorer 驱动程序终止进程。

网络安全公司 Trellix 上个月底透露,韩国和美国的电子商务行业正处于正在进行的GuLoader恶意软件活动的接收端。

恶意垃圾邮件活动以从带有恶意软件的 Microsoft Word 文档过渡到用于加载恶意软件的 NSIS 可执行文件而著称。目标国家包括德国、沙特阿拉伯、台湾和日本。

黑客正在利用向日葵软件中的已知缺陷来部署 Sliver 命令和控制 (C2) 框架,以执行后期开发活动。

他们不仅使用 Sliver 后门,而且还使用 BYOVD(自带易受攻击的驱动程序)恶意软件来使安全产品失效并安装反向 shell。

据观察,一名与俄罗斯有联系的黑客在针对乌克兰的网络攻击中部署了一种新的信息窃取恶意软件,该恶意软件被 Broadcom 旗下的赛门铁克称为 Graphiron ,是名为 Nodaria 的间谍组织的杰作。

乌克兰计算机应急响应小组 (CERT-UA) 将其追踪为 UAC-0056,该恶意软件是用 Go 编写的,旨在从受感染的计算机中获取广泛的信息,包括系统信息、凭据、屏幕截图和文件。

美国国家标准与技术研究院 (NIST) 宣布,名为 Ascon 的经过身份验证的加密和散列算法系列将针对轻量级密码学 应用程序进行标准化。

“所选择的算法旨在保护物联网 (IOT) 创建和传输的信息,包括其无数的微型传感器和执行器,”NIST 说 。它们还专为其他微型技术而设计,例如植入式医疗设备、道路和桥梁内的压力检测器以及车辆的无钥匙进入系统。

流行的社交新闻聚合平台 Reddit 披露,它是一次安全事件的受害者,该事件使身份不明的黑客能够未经授权访问内部文档、代码和一些未指定的业务系统。

攻击需要发出“听起来似是而非的提示”,重定向到一个伪装成 Reddit 内部网门户的网站,试图窃取凭据和双因素身份验证 (2FA) 令牌,据说一名员工的凭据就是以这种方式被钓鱼。

企业安全公司 Proofpoint 正在跟踪名为 Screentime 的组织活动集群,称这个名为TA866 可能是出于经济动机。

该公司评估表示“TA866 是一个有组织的参与者,能够根据其自定义工具的可用性、联系其他供应商购买工具和服务的能力,以及不断增加的活动量,进行大规模的深思熟虑的攻击。”

一个未知的黑客为 Dota 2 多人在线战斗竞技场 (MOBA) 视频游戏创建了恶意游戏模式,这些模式可能被用来建立对玩家系统的后门访问。

这些模式利用了 V8 JavaScript 引擎中的一个 高危漏洞,该漏洞被跟踪为 CVE-2021-38003 (CVSS 评分:8.8),该漏洞被用作零日漏洞 ,并于2021年10月被谷歌解决。

黑帽重定向恶意软件活动背后的黑客已扩大其活动范围,使用 70 多个模仿 URL 缩短器的虚假域并感染 10,800 多个网站。

Sucuri 研究员 Ben Martin 在上周发布的一份报告中表示:其主要目标仍然是通过人为增加包含 AdSense ID 的页面流量来进行广告欺诈,这些页面包含用于创收的Google 广告。”

Twitter 宣布将限制其 Blue 订阅者使用基于 SMS 的双因素身份验证 (2FA)。

未订阅 Blue 但已注册基于 SMS 的 2FA 的 Twitter 用户有时间在 2023 年 3 月 20 日之前切换到替代方法,例如身份验证器应用程序或硬件安全密钥。

新发现显示,域名为Wslink 已被发现,臭名昭著的与朝鲜结盟的 Lazarus Group 可能使用了该工具。

这个payload 被 ESET命名为WinorDLL64 是一个功能齐全的植入程序,可以泄露、覆盖和删除文件;执行 PowerShell 命令;并获取有关底层机器的全面信息。

挪威警察局 Økokrim 宣布,在 Axie Infinity Ronin Bridge 遭到黑客攻击后,没收了 Lazarus Group 在 2022 年 3 月窃取的价值 6000 万挪威克朗(约合 584 万美元)的加密货币。

“这笔钱可以支持朝鲜及其核武器计划,”它进一步补充说。“因此,追踪加密货币并在他们试图将其提取为实物资产时试图阻止资金是很重要的。”

CISA评估认为,美国和欧洲国家可能会在2023年2月24日,即俄罗斯2022年入侵乌克兰的周年纪念日,经历针对网站的破坏性和污损性攻击,企图制造混乱和社会不和谐,”该机构说。

CISA建议组织实施网络安全最佳实践,提高准备,并采取积极主动的步骤,以减少分布式拒绝服务(DDoS)攻击的可能性和影响。

网络安全最新漏洞追踪

漏洞概述

2023年2月14日,微软发布了2月安全更新,本次更新修复了包括3个0 day漏洞在内的75个安全漏洞(不包括Microsoft Edge和其它漏洞),其中有9个漏洞评级为“严重”。

漏洞详情

本次发布的安全更新涉及.NET and Visual Studio、.NET Framework、Microsoft Defender for Endpoint、Microsoft Dynamics、Microsoft Exchange Server、Microsoft Graphics Component、Microsoft Office OneNote、Microsoft Office SharePoint、Microsoft Office Word、SQL Server、Visual Studio、Windows Active Directory、Windows iSCSI、Windows Protected EAP (PEAP)和Windows Win32K等多个产品和组件。

本次修复的漏洞中,涉及提权漏洞、远程代码执行漏洞、信息泄露漏洞、拒绝服务漏洞、安全功能绕过漏洞和欺骗漏洞等。

微软本次共修复了3个被积极利用的0 day漏洞(指漏洞已被公开披露或被积极利用但没有可用的官方修复程序)。

CVE-2023-21823:Windows Graphics Component 远程代码执行漏洞

Windows 图形组件存在远程代码执行漏洞,该漏洞的CVSSv3评分为7.8,成功利用该漏洞可以获得 SYSTEM 权限。该漏洞暂未公开披露,但已检测到漏洞利用,Microsoft Store(已启用自动更新)将自动更新受影响的客户。

CVE-2023-21715:Microsoft Publisher 安全功能绕过漏洞

该漏洞的CVSSv3评分为7.3,Microsoft Publisher存在安全功能绕过漏洞,成功利用该漏洞的威胁者可以绕过用于阻止不受信任或恶意文件的Office宏策略,但利用该漏洞需要用户交互(如通过诱使受害者从网站下载并打开特制文件)。该漏洞暂未公开披露,但已检测到漏洞利用。

CVE-2023-23376:Windows Common Log File System Driver 特权提升漏洞

该漏洞的CVSSv3评分为7.8,Windows 通用日志文件系统驱动程序存在特权提升漏洞,成功利用该漏洞可以获得 SYSTEM 权限。该漏洞暂未公开披露,但已检测到漏洞利用。

CVE-2023-21808:.NET 和 Visual Studio 远程代码执行漏洞

CVE-2023-21716:Microsoft Word 远程代码执行漏洞

该漏洞的CVSSv3评分为9.8,未经身份验证的威胁者可以发送包含 RTF Payload的恶意电子邮件,以获得在用于打开恶意文件的应用程序中执行命令的权限。注意,预览窗格是该漏洞的攻击媒介之一

CVE-2023-21718:Microsoft SQL ODBC 驱动程序远程代码执行漏洞

CVE-2023-21815/ CVE-2023-23381:Visual Studio 远程代码执行漏洞

CVE-2023-21803:Windows iSCSI 发现服务远程代码执行漏洞

该漏洞的CVSSv3评分为9.8,启用 iSCSI Initiator 客户端应用程序的系统易受该漏洞影响,默认情况下,iSCSI Initiator 客户端应用程序被禁用,此状态下该漏洞无法被利用。

CVE-2023-21692/CVE-2023-21690:Microsoft Protected Extensible Authentication Protocol (PEAP) 远程代码执行漏洞

这些漏洞的CVSSv3评分均为9.8,未经身份验证的威胁者可以通过在网络上发送特制的恶意 PEAP 数据包来攻击 Microsoft Protected Extensible Authentication Protocol (PEAP) 服务器。

CVE-2023-21689:Microsoft Protected Extensible Authentication Protocol (PEAP) 远程代码执行漏洞

该漏洞的CVSSv3评分为9.8,利用该漏洞的非特权威胁者可以在任意或远程代码执行中以服务器帐户为目标,并尝试通过网络调用在服务器帐户的上下文中触发恶意代码。

安全建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

(一) Windows Update自动更新

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。也可选择通过以下步骤手动进行更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统自动检查并下载可用更新。

4、更新完成后重启计算机,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

2023年2月安全更新下载链接:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Feb

漏洞概述

漏洞详情

Apache Linkis(Incubating)是一个开源的上层应用与底层引擎之间的计算中间件,提供了强大的连接、复用、编排、扩展和处理能力。

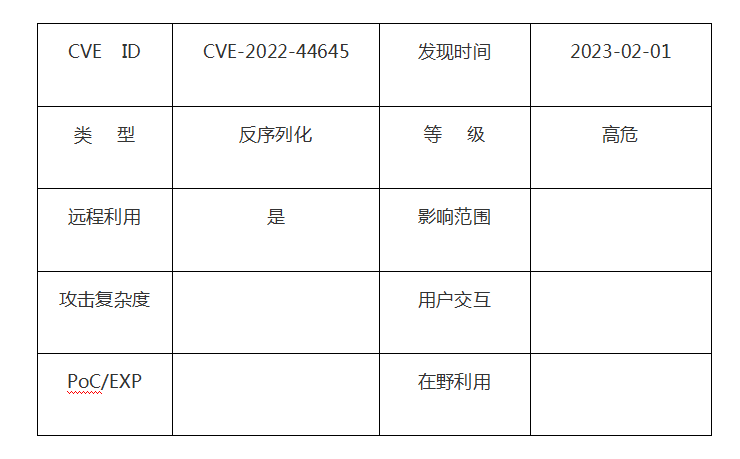

1月31日,Apache发布安全公告,修复了Linkis DatasourceManager模块中的一个反序列化漏洞(CVE-2022-44645)和一个文件读取漏洞(CVE-2022-44644),如下:

CVE-2022-44645:Apache Linkis反序列化漏洞

Apache Linkis版本<=1.3.0与MySQL Connector/J一起使用时,当对数据库具有写入权限并使用MySQL数据源和恶意参数配置新数据源时,存在反序列化漏洞,可能导致远程代码执行。

CVE-2022-44644:Apache Linkis文件读取漏洞

Apache Linkis版本<=1.3.0与MySQL Connector/J一起使用时,通过在jdbc参数中将allowLoadLocalInfile添加为true,经过身份验证的用户可以通过连接恶意MySQL服务器读取任意本地文件。

影响范围

Apache Linkis 版本 <= 1.3.

安全建议

目前这些漏洞已经修复,受影响用户可及时升级到Apache Linkis 1.3.1版本。

下载链接:

https://github.com/apache/linkis/releases

漏洞概述

漏洞详情

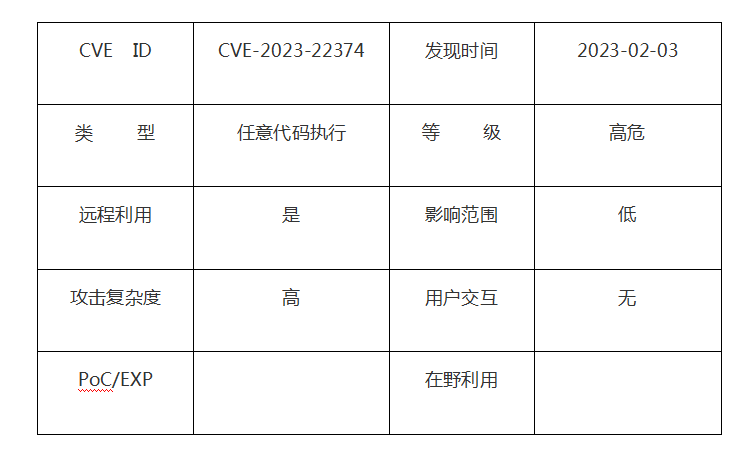

F5 Networks是全球范围内应用交付网络(ADN)领域的知名厂商,致力于帮助全球大型企业和服务提供商实现虚拟化、云计算和灵活的IT业务服务。

2月1日,F5发布安全公告,修复了BIG-IP中的一个任意代码执行漏洞(CVE-2023-22374),其CVSSv3评分最高为8.5,目前该漏洞的细节已公开。

F5 BIG-IP iControl SOAP中存在格式化字符串漏洞,经过身份验证的用户可以通过 BIG-IP 管理端口或自身 IP 地址对 iControl SOAP 进行网络访问,从而在 iControl SOAP CGI 进程上造成拒绝服务 (DoS) 或可能执行任意系统命令或代码;在BIG-IP设备模式下,成功利用该漏洞可能导致跨越安全边界。

影响范围

标准部署模式、设备模式下的BIG-IP(所有模块):

F5 BIG-IP 17.x:17.0.0

F5 BIG-IP 16.x:16.1.2.2 - 16.1.3

F5 BIG-IP 15.x:15.1.5.1 - 15.1.8

F5 BIG-IP 14.x:14.1.4.6 - 14.1.5

F5 BIG-IP 13.x:13.1.5

安全建议

目前该漏洞暂无可用补丁,但 F5 表示可以使用工程修补程序(不保证可用性),可参考:

https://my.f5.com/manage/s/article/K4918

临时缓解措施:

遵循最佳实践来保护对BIG-IP系统的管理接口和自身IP地址的访问,将有助于最大限度地减少攻击面。

对于 BIG-IP 系统,限制对系统的 iControl SOAP API 的访问,只允许受信任的用户。如果不使用 iControl SOAP API,则可以通过将 iControl SOAP API 的允许列表设置为空列表来禁止所有访问。为此,请执行以下操作:

1.通过输入以下命令登录到TMOS Shell(tmsh)。

2.输入以下命令从允许的地址列表中删除所有IP地址或IP地址范围。

modify /sys icontrol-soap allow replace-all-with { }

3.通过输入以下命令来保存更改。

save /sys config

注意:

阻止 iControl SOAP IP 地址将阻止将新设备添加到设备信任。

BIG-IQ不受该漏洞影响。

漏洞概述

漏洞详情

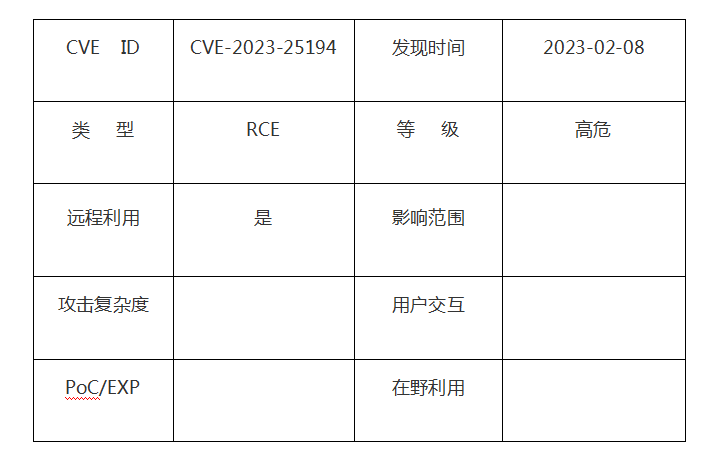

Apache Kafka 是一个开源分布式事件流平台,通常用于高性能数据管道、流分析、数据集成和任务关键型应用程序。

可以使用Apache Kafka Connect在Apache Kafka和其他系统之间流式传输数据,Connect使得快速定义Kafka连接器变得非常简单,这些连接器可以将大量数据移入和移出Kafka。

2月8日,Apache发布安全公告,修复了Apache Kafka Connect中的一个远程代码执行漏洞(CVE-2023-25194)。

在Apache Kafka 版本2.3.0 - 3.3.2中,能够访问Kafka Connect worker,并能够使用任意Kafka客户端SASL JAAS配置和基于SASL的安全协议在其上创建或修改连接器的恶意行为者可以发送JNDI请求,导致拒绝服务或远程代码执行。

影响范围

2.3.0 <= Apache Kafka版本 <= 3.3.2

安全建议

目前该漏洞已经修复,受影响用户可及时升级到Apache Kafka 版本3.4.0。

下载链接:

https://kafka.apache.org/downloads

评论