网络安全前沿新闻

1、微软将禁用 Exchange Online 基本身份验证

微软发布公告将从 2022 年10月1日开始禁用全球随机租户的基本身份验证,以提高 Exchange Online 的安全性。

该禁用公告是微软在过去三年中多次提醒和警告之后才发布的。

2、谷歌 Chrome 紧急更新修复了新0day漏洞

谷歌在发布的安全公告中表示知道 CVE-2022-3075 漏洞在野外被大量利用。

谷歌已经为 Windows、Mac 和 Linux 用户发布了 Chrome 105.0.5195.102,以解决这个高严重性的安全漏洞。

3、美国国税局数据泄露暴露了 12 万纳税人的个人信息

美国国税局意外泄露了大约 120,000 名纳税人的机密信息,这些纳税人在纳税申报表中提交了 990-T 表格。

990-T 用于报告支付给免税实体的“无关业务收入”,例如非营利组织(慈善机构)或 IRA 和 SEP 退休账户。

4、黑客泄露用户数据和源代码后被TikTok否认

一个名为“AgainstTheWest”的黑客组织在一个黑客论坛上创建了一个主题,声称已经入侵了 TikTok 和微信。该用户分享了一个属于这些公司的所谓数据库的屏幕截图,说该数据库是在一个包含 TikTok 和微信用户数据的阿里云实例上访问的。

TikTok 否认源代码和用户数据被盗,并声称被发布到黑客论坛的数据与公司“完全无关”。

5、新的 EvilProxy 服务让所有黑客都可以使用高级网络钓鱼策略

一个名为 EvilProxy 的反向代理网络钓鱼平台已经出现,承诺可以绕过 Apple、Google、Facebook、Microsoft、Twitter、GitHub、GoDaddy 和甚至 PyPI 以窃取身份验证令牌。

该服务使不知道如何设置反向代理的低级攻击者也能够窃取受到良好保护的在线帐户。

6、Vice Society声称对LAUSD进行勒索软件攻击并盗窃 500GB 数据

Vice Society 团伙声称袭击了美国第二大学区洛杉矶联合大学 (LAUSD) 。

攻击者还声称在使用勒索软件加密之前从受感染的 LAUSD 系统中窃取了文件。

7、伊朗黑客使用 BitLocker 加密 Windows 系统

DEV-0270(又名 Nemesis Kitten)的伊朗国家支持的组织一直在攻击中滥用 BitLocker Windows 功能来加密受害者的系统。

Redmond 的威胁情报团队发现,该组织能够快速利用新披露的安全漏洞。

8、从葡萄牙被盗的北约机密文件在暗网上出售

葡萄牙武装部队总参谋部 (EMGFA) 遭受网络攻击,据称已被盗窃北约机密文件,这些文件现在在暗网上出售。

EMGFA 是负责葡萄牙武装部队控制、规划和行动的政府机构。

9、新的伊朗黑客组织 APT42 部署定制的 Android 间谍软件

一个名为 APT42 为伊朗国家资助的新黑客组织被发现使用定制的 Android 恶意软件来监视感兴趣的目标。

APT42 的第一个活动迹象可以追溯到七年前,围绕着针对政府官员、政策制定者、记者、全球学者和伊朗持不同政见者的长期鱼叉式网络钓鱼活动展开。

10、新的 PsExec 衍生产品可让黑客绕过网络安全防御

安全研究人员已开发出 Sysinternals PsExec,该程序允许使用单个受监控较少的端口 135 在网络中横向移动。

PsExec 旨在帮助管理员在网络中的机器上远程执行进程,而无需安装客户端。

11、黑客出售窃取的 219,000 名新加坡星巴克的顾客数据

美国咖啡连锁店星巴克新加坡分部承认,它遭遇了数据泄露事件,影响了超过 219,000 名客户。

他们被入侵的第一个线索出现在 9 月 10 日,当时一名攻击者提出要在一个流行的黑客论坛上出售一个包含 219,675 名星巴克客户敏感细节的数据库。

12、优步被黑,内部系统被攻破,漏洞报告被盗

优步遭到网络攻击,据称一名 18 岁的黑客下载了 HackerOne 漏洞报告并分享了公司内部系统、电子邮件仪表板和 Slack 服务器的屏幕截图。

看到的屏幕截图显示,似乎可以完全访问许多关键的 Uber IT 系统,包括该公司的安全软件和 Windows 域。

13、FBI表示黑客从医疗保健支付处理商那里窃取了数百万美元

美国联邦调查局 (FBI) 已发出警报,称黑客针对医疗保健支付处理器将付款路由到攻击者控制的银行账户。

仅今年一年,攻击者在访问客户账户和更改支付细节后,从医疗保健公司窃取了超过 460 万美元。

14、Microsoft Teams 将身份验证令牌存储为明文

安全分析师在 Microsoft Teams 的桌面应用程序中发现了一个严重的安全漏洞,该漏洞使攻击者可以访问身份验证令牌和启用了多因素身份验证 (MFA) 的帐户。

Microsoft Teams 是一个通信平台,包含在 365 产品系列中,被超过 2.7 亿人用于交换文本消息、视频会议和存储文件。

15、dYdX 加密交易所使用的 npm 包被泄露

由加密货币交易所 dYdX 发布并被至少 44 个加密货币项目使用的多个 npm 包似乎已被泄露。

dydX 由以太坊区块链提供支持,是一个去中心化交易平台,为超过 35 种流行的加密货币提供永久交易选项,包括比特币 (BTC) 和以太 (ETH)。在撰写本文时,我们观察到该平台的日均交易量达到 10 亿美元。

16、MS-SQL 服务器在勒索软件攻击中成为新一轮目标

安全研究人员警告说,易受攻击的 Microsoft SQL 服务器正成为 FARGO 勒索软件新一轮攻击的目标。

MS-SQL 服务器是为 Internet 服务和应用程序保存数据的数据库管理系统。破坏它们可能会导致严重的业务麻烦。

网络安全最新漏洞追踪

01、微软8月多个安全漏洞

漏洞概述

2022年9月13日,微软发布了9月安全更新,本次更新修复了包括2个0 day漏洞在内的63个安全漏洞(不包括之前修复的16个Microsoft Edge漏洞),其中有5个漏洞评级为“严重”。

漏洞详情

本次发布的安全更新涉及.NET Framework、HTTP.sys、Microsoft Office、Microsoft Dynamics、Windows Defender、Windows Group Policy、Windows IKE Extension、Windows Kerberos、Windows Kernel、Windows LDAP、Windows Print Spooler Components、Windows Remote Access Connection Manager、Windows Remote Procedure Call和Windows TCP/IP等多个产品和组件。

本次修复的63个漏洞中,18个为提取漏洞,30个为远程代码执行漏洞,7个为信息泄露漏洞,7个为拒绝服务漏洞,1个为安全功能绕过漏洞。

微软本次共修复了2个0 day漏洞,其中CVE-2022-37969已发现被积极利用:

CVE-2022-37969 :Windows 通用日志文件系统驱动程序特权提升漏洞

Windows Common Log File System Driver存在本地提权漏洞,此漏洞的CVSS评分为7.8,可在有权访问目标系统并能够在目标系统上运行代码的情况下利用此漏洞获得系统权限。此漏洞已经公开披露,且已发现漏洞利用。

CVE-2022-23960:缓存推测限制漏洞(Arm)

某些 Arm Cortex 和 Neoverse 处理器不会正确限制缓存推测,即 Spectre-BHB,成功利用此漏洞可能导致敏感信息泄露。此漏洞影响了基于ARM64系统的Windows 11,目前已经公开披露。

本次更新中值得关注的漏洞包括但不限于:

CVE-2022-34718 :Windows TCP/IP 远程代码执行漏洞

可在未经身份验证的情况下将特制的IPv6数据包发送到启用了 IPSec 的 Windows 节点,这可能会在该计算机上导致远程代码执行。只有运行 IPSec 服务的系统才容易受到攻击,如果在目标机器上禁用了 IPv6,则系统不会受到影响。此漏洞的CVSSv3评分为9.8,攻击复杂度低,无需特殊权限和用户交互即可远程利用此漏洞,微软的可利用性评估为“可能被利用”。

CVE-2022-34721、CVE-2022-34722 :Windows Internet Key Exchange (IKE) Protocol Extensions远程代码执行漏洞

这2个漏洞的CVSSv3评分均为9.8,可在未经身份验证的情况下将特制的IP 数据包发送到运行 Windows 并启用了 IPSec 的目标计算机,可能导致远程代码执行。此漏洞仅影响 IKEv1,IKEv2 不受影响,但此漏洞影响了所有Windows Server,因为它们同时接受 V1 和 V2 数据包。

CVE-2022-35805、CVE-2022-34700:Microsoft Dynamics CRM (on-premises)远程代码执行漏洞

经过身份验证的用户可以运行特制的受信任解决方案包来执行任意 SQL 命令,可以实现升级并在其 Dynamics 365 数据库中以 db_owner 身份执行命令,这2个漏洞的CVSSv3评分均为8.8。

CVE-2022-38009:Microsoft SharePoint Server 远程代码执行漏洞

此漏洞的CVSSv3评分为8.8,攻击复杂度和所需权限低,无需用户交互即可远程利用,但利用此漏洞必须通过目标网站的身份验证,并有权在 SharePoint 中使用管理列表,成功利用此漏洞可以在SharePoint Server 上远程执行代码。

CVE-2022-26929:.NET Framework 远程代码执行漏洞

该漏洞的CVSS评分为7.8,利用此漏洞需与用户交互。

安全建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、更新完成后重启计算机,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

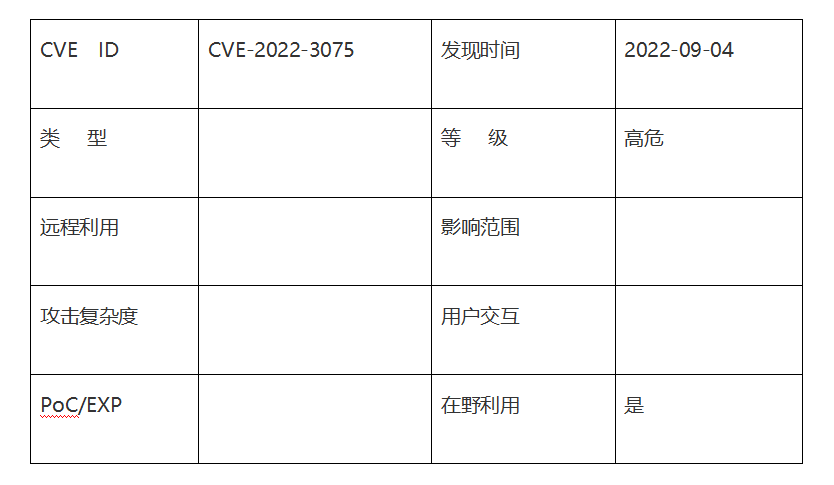

02、Google Chrome沙箱逃逸漏洞(CVE-2022-3075)

漏洞概述

漏洞详情

Google Chrome是Google(谷歌)公司开发的Web浏览器。

9月2日,Google推出紧急修复程序,修复了Chrome web浏览器中一个已被利用的0 day漏洞(CVE-2022-3075),该漏洞的细节目前暂且公开披露。

Mojo是一个Runtime库集合,有助于跨任意进程间和进程内边界的传递消息。该漏洞是由于Mojo中的数据验证不足导致的,成功利用此漏洞可能导致绕过某些安全限制或执行任意代码。

CVE-2022-3075是Google Chrome 2022 年修复的第6个被利用的0 day漏洞,其它5个漏洞分别为:

CVE-2022-0609 :Animation中的Use-After-Free

CVE-2022-1096 :V8 中的类型混淆

CVE-2022-1364 :V8中的类型混淆

CVE-2022-2294 :WebRTC 中的堆缓冲区溢出

CVE-2022-2856 :Intents中不受信任的输入验证不足

影响范围

Google Chrome Desktop(Windows/Mac/Linux)< 105.0.5195.102

安全建议

目前该漏洞已经修复,受影响用户可升级到以下版本:

Google Chrome Desktop(Windows/Mac/Linux)>= 105.0.5195.102

下载链接:

https://www.google.com/chrome/

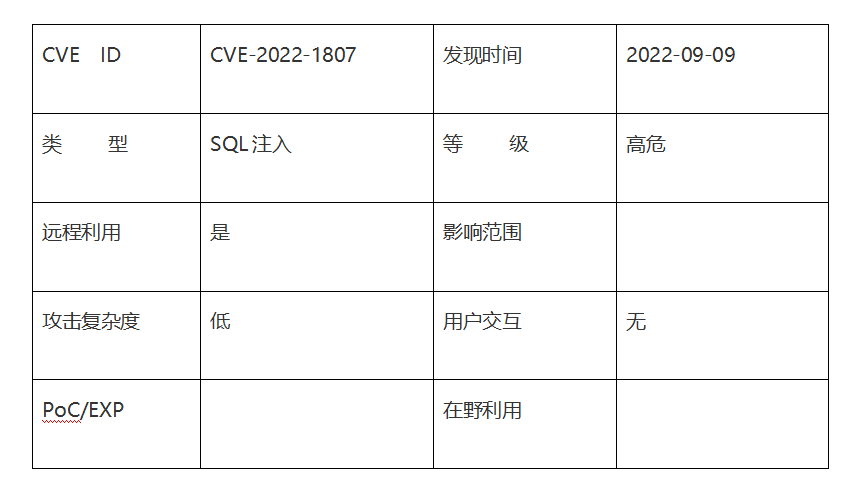

03、Sophos Firewall SQL注入漏洞(CVE-2022-1807)

漏洞概述

漏洞详情

Sophos Firewall是Sophos公司的防火墙产品。

9月7日,Sophos发布安全公告,修复了其 Sophos Firewall 产品中的SQL注入漏洞(CVE-2022-1807),该漏洞的CVSSv3评分为7.2。

Sophos Firewall版本18.5 MR4之前和19.0 MR1之前,在Webadmin中存在SQL注入漏洞,成功利用此漏洞可能导致将权限从管理员升级为超级管理员。

此外,Sophos Firewall还在18.5 MR4版本、19.0 MR1版本中修复了以下4个已知漏洞,详情如下:

l CVE-2022-1040:Sophos Firewall的用户门户和 Webadmin中的身份验证绕过漏洞,可利用该漏洞绕过认证并执行任意代码。

l CVE-2022-1292:OpenSSL中的命令注入漏洞,可利用该漏洞在未授权的情况下以脚本的权限执行任意命令。

l CVE-2021-25268:Sophos Firewall Webadmin中的XSS 漏洞,可利用此漏洞将权限从 MySophos 管理员升级为 SFOS 管理员。

l CVE-2021-25267:Webadmin 中的XSS 漏洞,可利用此漏洞将权限从管理员升级为超级管理员。

影响范围

Sophos Firewall 版本 < v18.5 MR4 (18.5.4)

Sophos Firewall 版本 < v19.0 MR1 (19.0.1)

安全建议

目前上述漏洞已经修复,受影响用户可升级到 Sophos Firewall v18.5 MR4、v19.0 MR1或更高版本。

下载链接:

https://support.sophos.com/support/s/article/

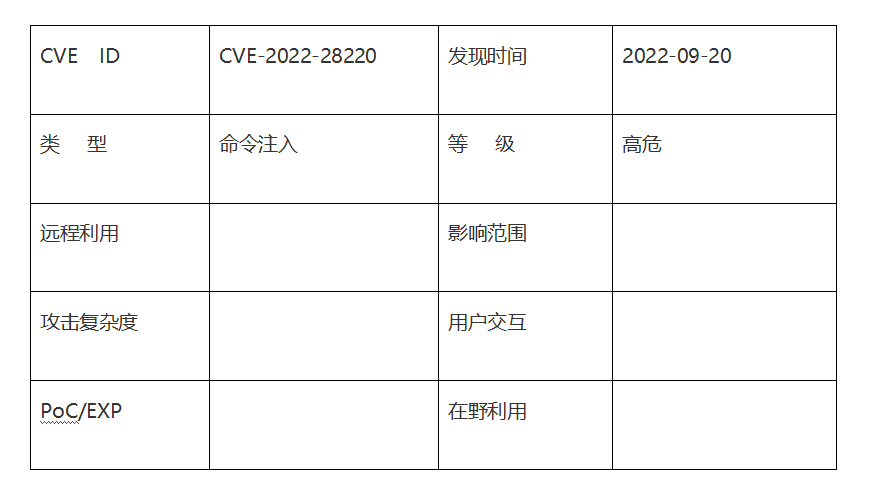

04、Apache James STARTTLS命令注入漏洞(CVE-2022-28220)

漏洞概述

漏洞详情

James (Java Apache Mail Enterprise Server) 是由Java语言编写的,整合了诸如POP3,SMTP等邮件协议的开源企业邮件服务器,它是Apache组织的一个子项目。

9月19日,Apache发布安全公告,修复了James中的一个命令注入漏洞(CVE-2022-28220)。

3.6.3和3.7.1版本之前的Apache James容易受到依赖于使用STARTTLS命令的缓冲攻击,这可能会导致中间人命令注入攻击,从而导致用户凭据等敏感信息泄露。

影响范围

Apache James版本 < 3.7.1

Apache James版本 < 3.6.3

安全建议

目前此漏洞已经修复,受影响用户可升级到Apache James 3.6.3、3.7.1或更高版本。

下载链接:

https://james.apache.org/download.cgi

评论