网络安全前沿新闻

1、 美国政府:支付 Karakurt 勒索赎金也不会阻止数据泄露

一些美国联邦机构今天警告组织不要支付 Karakurt 团伙提出的赎金要求,因为这不会阻止他们被盗的数据被出售给他人。Karakurt 是 Conti 勒索软件团伙和网络犯罪集团的数据勒索部门,至少自 2021 年 6 月以来一直专注于从公司窃取数据,并以在线发布信息的威胁迫使他们支付赎金。

黑客瞄准了安全性较差的 Elasticsearch 数据库,并用赎金票据替换了 450 个索引,要求 620 美元来恢复内容,总需求为 279,000 美元。 攻击者设定了 7 天的付款期限,并威胁在此之后将需求增加一倍。如果再过一周没有得到报酬,受害者将会丢失索引。 GitLab 是一个基于 Web 的 Git 存储库,适用于需要远程管理其代码的开发人员团队。它拥有大约 3000 万注册用户和 100 万付费客户。 该黑客组织针对暴露的 Docker Engine API 端点和 Redis 服务器,可以快速从一台受感染的机器转移到整个网络。2、Elasticsearch 数据库遭到勒索攻击

3、GitLab 安全更新修复了关键帐户接管漏洞

4、WatchDog 黑客组织发起新的 Docker 加密劫持活动

5、意大利巴勒莫市关闭所有系统以抵御网络攻击

巴勒莫拥有约 130 万人口,是意大利人口第五大城市。该地区每年还有 230 万游客到访。

6、Android 2022 年 6 月更新了对关键 RCE 漏洞的修复

谷歌已为运行操作系统版本 10、11 和 12 的 Android 设备发布了 2022 年 6 月的安全更新,修复了 41 个漏洞,其中 5 个被评为严重。

该安全更新分为两个级别,分别于 6 月 1 日和 6 月 5 日发布。第一个包含 Android 系统和框架组件的补丁,第二个包含内核和第三方供应商闭源组件的更新。

7、Shields Health Care Group 数据泄露影响 200 万患者

Shields Health Care Group (Shields) 遭遇数据泄露,在黑客入侵他们的网络并窃取数据后,美国大约 2,000,000 人的数据被泄露。

Shields 是一家位于马萨诸塞州的医疗服务提供商,专门从事 MRI 和 PET/CT 诊断成像、放射肿瘤学和门诊手术服务。

8、PyPI 包 'keep' 错误地包含了一个密码窃取器

由于某些版本中存在恶意“请求”依赖项,PyPI 包“keep”、“pyanxdns”、“api-res-py”被发现包含后门。

例如,虽然大多数版本的“keep”项目使用合法的 Python 模块 请求 来发出 HTTP 请求,但“keep”v.1.2 包含“request”(不带s),这是恶意软件。

9、俄罗斯黑客开始利用 Follina 漏洞攻击乌克兰

乌克兰计算机应急响应小组 (CERT) 警告说,俄罗斯黑客组织 Sandworm 可能正在利用 Follina,这是 Microsoft Windows 支持诊断工具 (MSDT) 中的一个远程代码执行漏洞,目前被跟踪为 CVE-2022-30190。

安全问题可以通过打开或选择特制文档来触发 ,攻击者至少自 2022 年 4 月以来一直在攻击中利用它。

10、Kaiser Permanente 数据泄露暴露了6.9万的健康数据

Kaiser Permanente 是美国领先的非营利性健康计划和医疗保健提供商之一,最近披露了一起数据泄露事件,该事件泄露了超过 69,000 人的健康信息。

Kaiser Permanente 成立于 1945 年,为来自美国 8 个州和华盛顿特区的超过 1250 万会员提供医疗保健服务。

11、Firefox 现在默认阻止所有用户的跨站点跟踪

Mozilla 表示,默认情况下,所有 Firefox 用户在浏览互联网时都将受到保护,免受跨站点跟踪。

这是因为,从今天开始,Mozilla 正在为全球所有 Firefox 用户推出并启用其 Total Cookie Protection 隐私改进集。

12、Travis CI 日志中暴露的数千个 GitHub、AWS、Docker 令牌

在不到一年的时间里,用于软件开发和测试的 Travis CI 平台第二次暴露了包含身份验证令牌的用户数据,这些身份验证令牌可以让开发人员访问 GitHub、Amazon Web Services 和 Docker Hub 上的帐户。

Aqua Security 的研究人员发现,“数以万计的用户令牌”通过 Travis CI API 暴露出来,该 API 提供对超过 7.7 亿条日志的访问,这些日志具有属于免费层用户的各种类型的凭据。

13 、思科安全电子邮件漏洞可以让攻击者绕过身份验证

思科6月中旬通知客户修补一个严重漏洞,该漏洞可能允许攻击者绕过身份验证并登录到具有非默认配置的思科电子邮件网关设备的 Web 管理界面。

在虚拟和硬件 Cisco 电子邮件安全设备 (ESA) 以及 Cisco Secure Email 和 Web Manager 设备的外部身份验证功能中发现了安全漏洞(跟踪为CVE-2022-20798 )。

14、Flagstar 银行披露影响 150 万客户的数据泄露

Flagstar 银行通知 150 万客户数据泄露事件,黑客在 12 月的网络攻击中访问了个人数据。

Flagstar 是一家总部位于密歇根州的金融服务提供商,也是美国最大的银行之一,总资产超过 300 亿美元。

15、Icefall:56个缺陷影响数千个暴露的工业设备

一份关于一组 56 个漏洞的安全报告已发布,这些漏洞统称为 Icefall,会影响各种关键基础设施环境中使用的运营技术 (OT) 设备。

Icefall 集合已由 Forescout 的 Vedere 实验室的安全研究人员发现,它影响了十家供应商的设备。包括的安全漏洞类型允许远程代码执行、破坏凭证、固件和配置更改、身份验证绕过和逻辑操作。

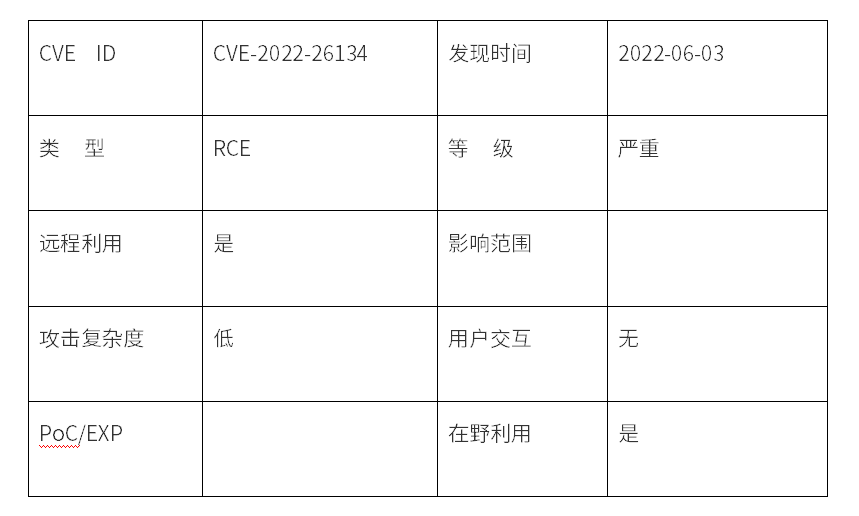

网络安全最新漏洞追踪

Confluence是Atlassian公司开发的一款专业的企业知识管理与协同软件,常用于构建企业wiki。6月2日,Atlassian发布发布安全公告,披露了Confluence Server 和Confluence Data Center中的一个未经身份验证的远程代码执行漏洞(CVE-2022-26134),该漏洞的CVSS评分为10.0,目前已检测到漏洞利用。在受影响的Confluence Server 和 Data Center 版本中存在 OGNL 注入漏洞,该漏洞允许在未经身份验证的情况下,通过发送恶意的Web请求注入命令,实现在受影响的Confluence Server 或 Data Center 实例上执行任意代码。

Confluence Server 和 Data Center 1.3.0 < 7.4.17Confluence Server 和 Data Center 7.13.0 < 7.13.7Confluence Server 和 Data Center 7.14.0 < 7.14.3Confluence Server 和 Data Center 7.15.0 < 7.15.2Confluence Server 和 Data Center 7.16.0 < 7.16.4Confluence Server 和 Data Center 7.17.0 < 7.17.4Confluence Server 和 Data Center 7.18.0 < 7.18.1

目前此漏洞已经修复,鉴于此漏洞正在被积极利用,建议受影响用户及时升级更新。下载链接https://www.atlassian.com/software/confluence/download-archives缓解措施如果无法立即升级Confluence,对于Confluence 7.15.0 - 7.18.0、Confluence 7.0.0 - Confluence 7.14.2的用户可以参考Atlassian官方公告中针对CVE-2022-26134的缓解措施。参考链接https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

漏洞概述

2022年6月14日,微软发布了6月份的安全更新,本次发布的安全更新修复了包括1个0 day漏洞在内的55个安全漏洞(不包括Microsoft Edge Chromium漏洞等),其中有3个漏洞被评级为“严重”。

漏洞详情

本次发布的安全更新涉及.NET and Visual Studio、Azure、Intel、Microsoft Office、SQL Server、Windows Defender、Windows EFS、Windows Installer、Windows Kerberos、Windows Kernel、Windows LDAP、Windows Network File System、Windows PowerShell和Windows SMB等多个产品和组件。

本次修复的55个漏洞中,12个为权限提升漏洞,27个为远程代码执行漏洞,11个为信息泄露漏洞,3个为拒绝服务漏洞,1个为安全功能绕过漏洞,以及1个欺骗漏洞。

微软本次共修复了1个0 day漏洞,即之前披露的Windows Microsoft 诊断工具 (MSDT)代码执行漏洞(CVE-2022-30190,也称为Follina),该漏洞已经公开披露,且已被广泛利用。微软已将此漏洞的补丁包含在6月的累积更新或独立安全更新中,并建议用户尽快安装6月更新。

此外,微软还发布了Intel处理器 MMIO Stale Data漏洞指南,并发布软件更新以缓解Intel处理器中的4个中危漏洞,成功利用这些漏洞将能够跨信任边界读取特权数据:

l CVE-2022-21123 :共享缓冲区数据读取 (SBDR)

l CVE-2022-21125 :共享缓冲区数据采样 (SBDS)

l CVE-2022-21127 :特殊寄存器缓冲区数据采样更新(SRBDS 更新)

l CVE-2022-21166 :设备寄存器部分写入 (DRPW)

本次修复的3个严重漏洞包括:CVE-2022-30163:Windows Hyper-V 远程执行代码漏洞可以通过在Hyper-V guest上运行特制的应用程序,从而导致Hyper-V主机操作系统执行任意代码,但要利用此漏洞需要赢得竞争条件。该漏洞的CVSSv3评分为8.5。CVE-2022-30139:Windows LDAP 远程代码执行漏洞该漏洞是Windows 轻量级目录访问协议(Windows Lightweight Directory Access Protocol)中的RCE漏洞,只有将 MaxReceiveBuffer LDAP 策略设置为高于默认值的值时,才能利用此漏洞,使用策略默认值的系统不易受到攻击。

CVE-2022-30136:Windows Network File System远程代码执行漏洞该漏洞可通过对网络文件系统 (NFS) 服务进行未经身份验证的特制调用以触发远程代码执行,其CVSS评分为9.8。建议参考微软官方公告应用安全更新或缓解措施及时防护此漏洞。

安全建议

目前微软已发布相关安全更新,建议受影响的用户尽快修复。(一) Windows update更新自动更新:Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。手动更新:1、点击“开始菜单”或按Windows快捷键,点击进入“设置”2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)3、选择“检查更新”,等待系统将自动检查并下载可用更新。4、重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。(二) 手动安装更新Microsoft官方下载相应补丁进行更新。6月安全更新下载链接:https://msrc.microsoft.com/update-guide/releaseNote/2022-Jun

漏洞概述

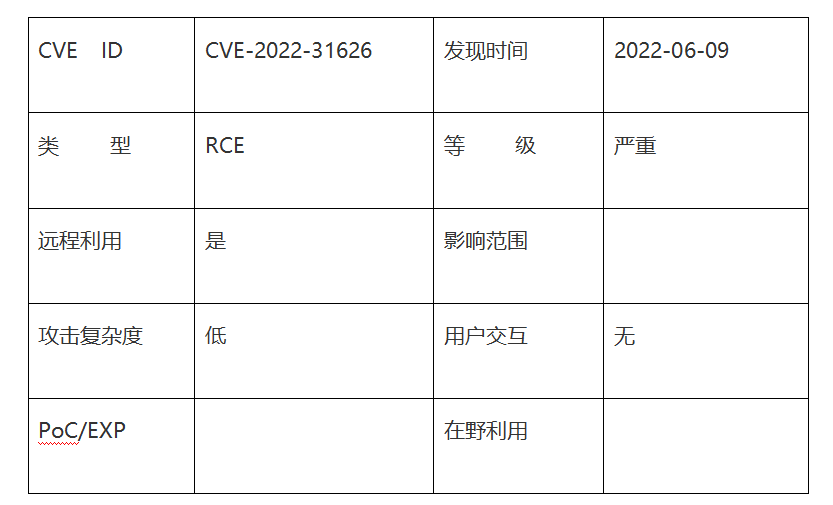

漏洞详情

PHP(Hypertext Preprocessor)即“超文本预处理器”,是一种流行的通用脚本语言,适用于 Web 开发。2022年6月9日,PHP发布多个更新版本,修复了PHP中2个可导致远程代码执行的漏洞(CVE-2022-31626和CVE-2022-31625),如下:l CVE-2022-31626:PHP远程代码执行漏洞mysqlnd/pdo 存在缓冲区溢出,可利用此漏洞导致远程代码执行,该漏洞的CVSSv3评分为9.8。l CVE-2022-31625:PHP远程代码执行漏洞在pg_query_params()中,由于数组没有被初始化,因此可以释放以前请求中的延迟值,最终可导致远程代码执行。

影响范围

PHP 7.4 < 7.4.30PHP 8.0 < 8.0.20PHP 8.1 < 8.1.7

安全建议

目前这些漏洞已经修复,受影响用户可以升级更新到PHP 版本7.4.30、8.0.20或8.1.7。下载链接:https://www.php.net/downloads

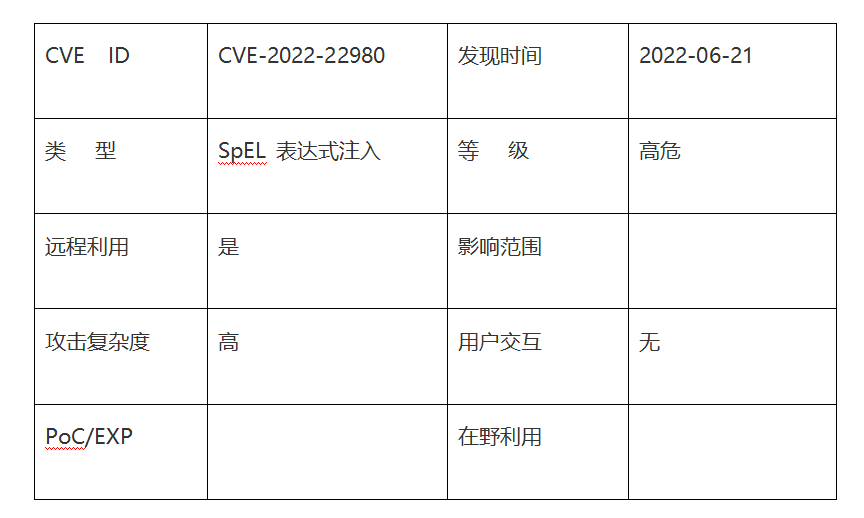

漏洞概述

漏洞详情

Spring Data for MongoDB是 Spring Data 项目的一部分,该项目旨在为新的数据存储提供熟悉和一致的基于Spring的编程模型,同时保留存储的特定特征和功能。6月20日,VMware发布安全公告,修复了Spring Data MongoDB中的一个SpEL 表达式注入漏洞(CVE-2022-22980),该漏洞的CVSSv3评分为8.2。Spring Data MongoDB应用程序在对包含查询参数占位符的SpEL表达式使用@Query或@Aggregation注解的查询方法进行值绑定时,如果输入未被过滤,则容易受到SpEL注入攻击。

影响范围

Spring Data MongoDB 3.4.0Spring Data MongoDB 3.3.0 - 3.3.4以及其它旧的、不受支持的版本。

安全建议

目前此漏洞已经修复,受影响用户可以升级到以下版本:Spring Data MongoDB 3.4.1或更高版本;Spring Data MongoDB 3.3.5或更高版本。下载链接:https://github.com/spring-projects/spring-data-mongodb/tags缓解措施:重写query 或aggregation声明,在表达式中使用参数引用("[0]"而不是"?0");通过具有受限QueryMethodEvaluationContextProvider的BeanPostProcessor重新配置repository factory bean。

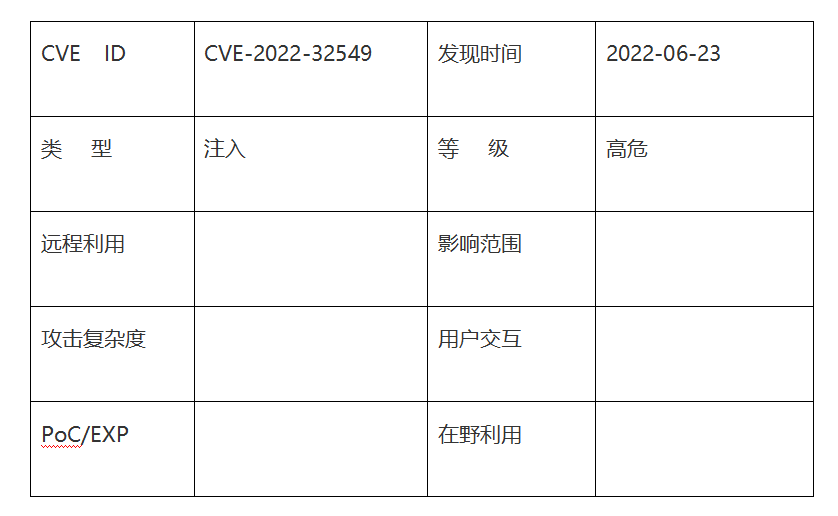

漏洞概述

漏洞详情

Apache Sling是一个基于可扩展内容树的 RESTful Web 应用程序框架。Sling API和Commons Log是Apache Sling中的组件。6月22日,Apache官方发布安全公告,披露了Apache Sling中的一个日志注入漏洞(CVE-2022-32549)。由于Apache Sling Commons Log <= 5.4.0 和 Apache Sling API <= 2.25.0容易受到日志注入攻击,可以通过利用该漏洞注入虚假日志或损坏的日志文件,实现日志伪造以掩盖踪迹。

影响范围

Apache Sling Commons Log <= 5.4.0Apache Sling API <= 2.25.0处置建议目前此漏洞已经修复,受影响用户可以升级到最新版本:Apache Sling Commons Log 5.4.2Apache Sling API 2.25.4下载链接:https://sling.apache.org/downloads.cgi

评论