网络安全前沿新闻

网络安全最新漏洞追踪

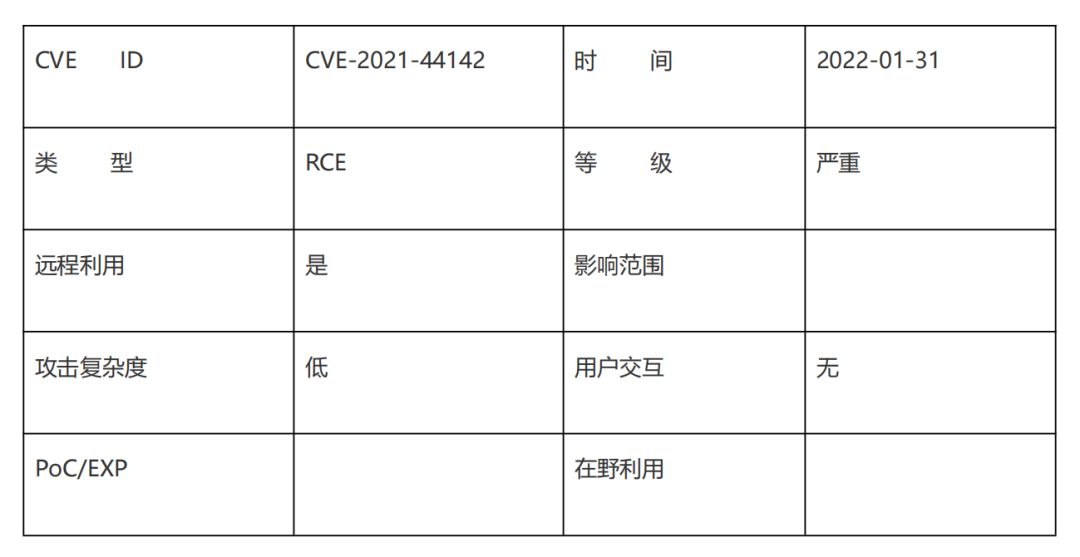

Samba 远程代码执行漏洞(CVE-2021-44142)

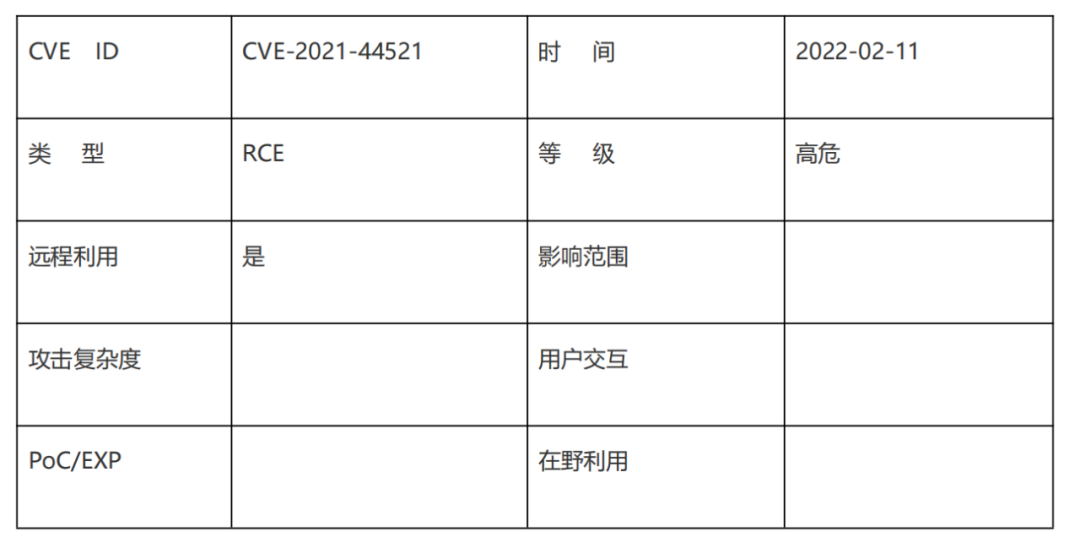

微软 2 月多个安全漏洞

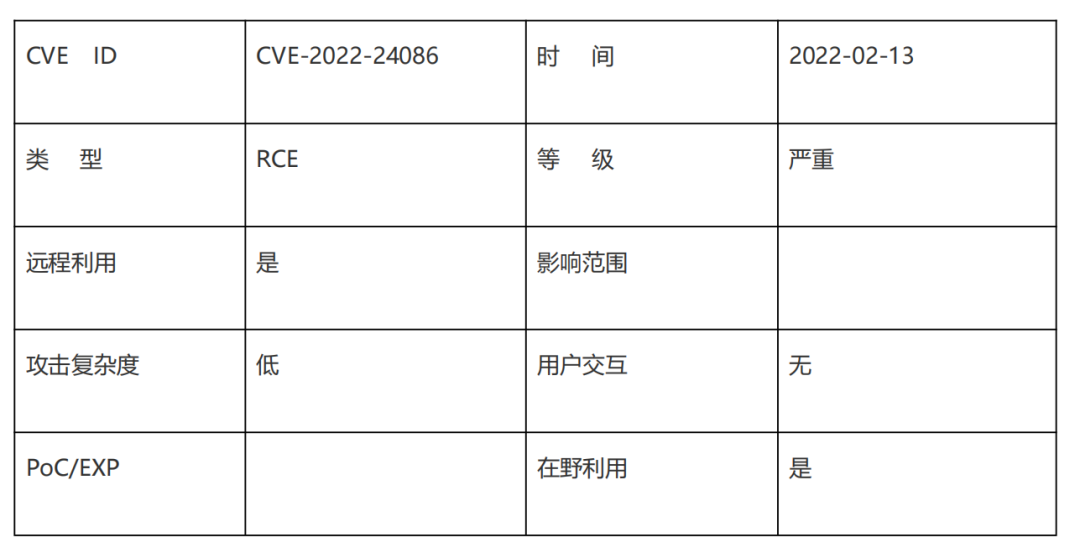

漏洞详情Adobe Magento 是 Adobe 公司的一套开源的 PHP 电子商务系统,该系统提供权限 管理、搜索引擎和支付网关等功能,Magento Open Source 是 Magento 的开源版本。 2022 年 2 月 13 日,Adobe 发布安全公告,修复了 Adobe Commerce 和 Magento Open Source 中由于输入验证不当导致的一个远程代码执行漏洞(CVE-2022-24086), 其 CVSSv3 评分为 9.8,成功利用此漏洞将导致任意代码执行。该漏洞无需任何凭据即可被利用,但攻击者必须具有管理权限。Adobe 表示此漏洞已在针对 Adobe Commerce 用户的有限攻击中被利用。

漏洞详情Adobe Magento 是 Adobe 公司的一套开源的 PHP 电子商务系统,该系统提供权限 管理、搜索引擎和支付网关等功能,Magento Open Source 是 Magento 的开源版本。 2022 年 2 月 13 日,Adobe 发布安全公告,修复了 Adobe Commerce 和 Magento Open Source 中由于输入验证不当导致的一个远程代码执行漏洞(CVE-2022-24086), 其 CVSSv3 评分为 9.8,成功利用此漏洞将导致任意代码执行。该漏洞无需任何凭据即可被利用,但攻击者必须具有管理权限。Adobe 表示此漏洞已在针对 Adobe Commerce 用户的有限攻击中被利用。

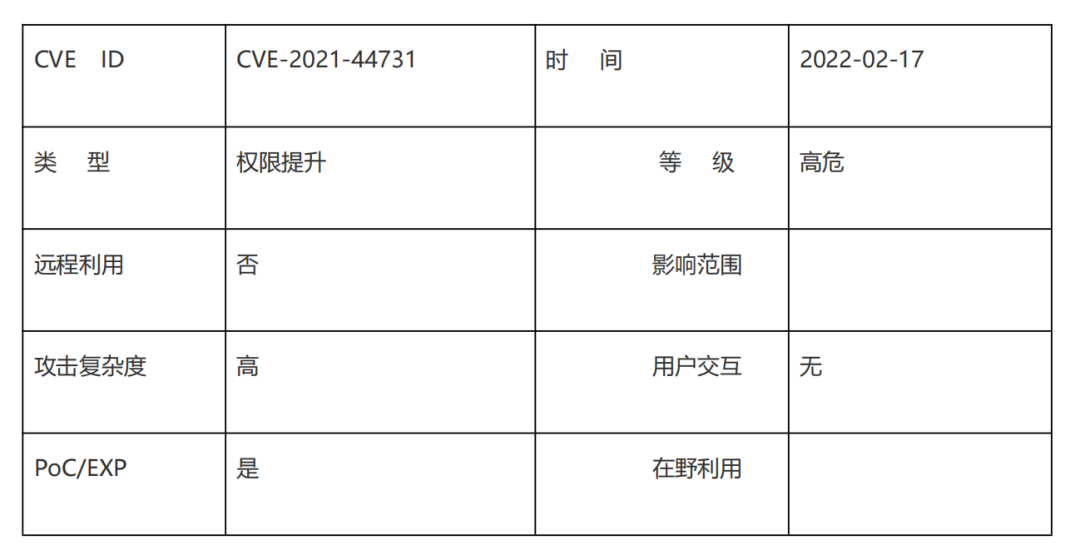

Linux Snap 本地提权漏洞(CVE-2021-44731)

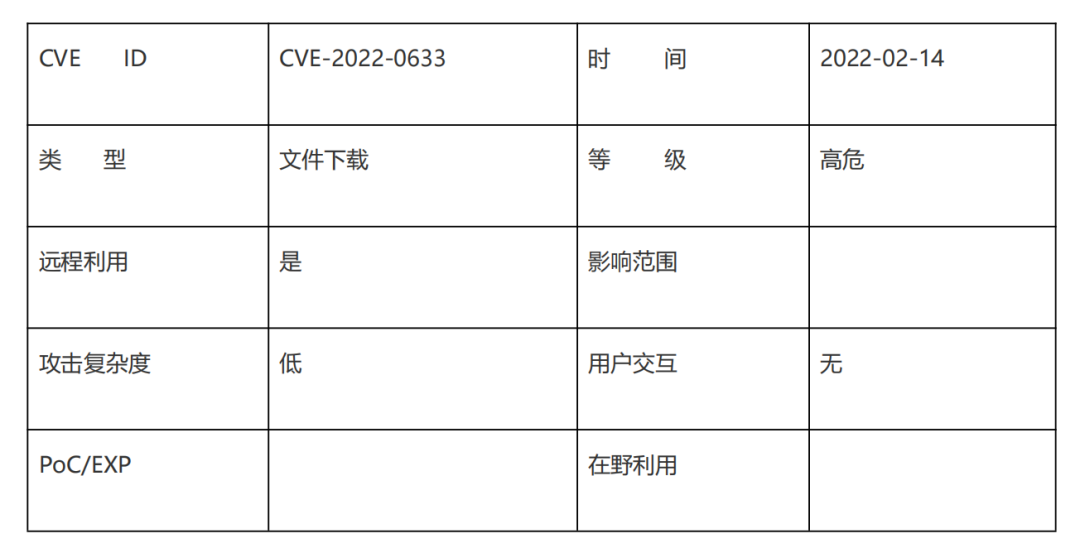

WordPress UpDraftPlus 任意文件下载漏洞(CVE-2022-0633)

漏洞概述

向日葵存在命令执行高危漏洞(CNVD-2022-10270)

有关部门监测发现上海贝锐信息科技股份有限公司研发的远程运维软件“向日葵"存在命令执行高危漏洞(CNVD-2022-10270)。

数说安全

微信扫一扫

评论